MFA e suas principais diferenças

Veja por que FIDO2 e WebAuthN são muito mais eficazes que SMS e autenticação baseada em aplicativo.

As pessoas estão começando a receber a mensagem de que texto/SMS é uma forma fraca de autenticação multifator (MFA). Menos pessoas sabem que também há uma grande lacuna entre as opções de MFA pós-SMS.

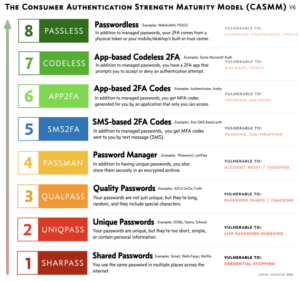

No post original do CASSM, escrito por Daniel Miessler, existem níveis para este jogo . No post o autor fala sobre 8 níveis de segurança de senha, da imagem acima, começando com o uso de senhas compartilhadas e fracas e indo até o sem senha. Agora o autor exeplica a principal diferença nos níveis mais altos – especificamente, o que torna o nível 8 muito melhor do que o 7 e abaixo?

A resposta é simples, na verdade — phishing .

Uma porcentagem crescente de pacotes de malware agora inclui prompts para não apenas um nome de usuário e senha, mas também um código MFA. Isso significa que a MFA tradicional está se tornando cada vez mais inútil contra phishing no mundo real.

O problema não é como você obteve um código MFA — o problema é fornecer um código MFA em primeiro lugar.

Então, isso levanta a questão: existe um tipo de autenticação que protege contra isso? Em outras palavras, existe algum tipo de MFA resistente ao phishing? A resposta é sim.

FIDO significa Fast Identity Online e usa os protocolos Universal Authentication Framework (UAF) e Universal Second Factor (U2F). Os sistemas usam criptografia de chave pública e um token de acesso físico. A chave privada é armazenada no token e mantida com você, e a chave pública é armazenada com os serviços nos quais você deseja se autenticar.

Você não pode fazer phishing em um código MFA que não existe.

Ao autenticar, você prova ao cliente/token que é você (impressão digital, PIN, voz etc.), e o cliente cria uma solicitação assinada que é enviada ao serviço. Essa solicitação é descriptografada e autenticada usando a chave pública, o que prova que a solicitação foi feita usando a chave privada, e você é autenticado.

FIDO2 / WebAuthn é a versão sem senha do FIDO, e a parte sem senha é crítica aqui. Isso muda completamente como a autenticação é feita.

Você então autentica usando seu token físico, que você mantém com você, tocando nele, por exemplo. Ou usando seu rosto ou qualquer outra coisa. E quando isso acontece (essa é a parte brilhante), seu token local cria uma solicitação e a assina com a chave privada do seu token…

… e, em seguida, envia isso especificamente para a URL exata e legítima associada ao token!

Essa é a magia. Quando você inscreveu o token, digamos, no Gmail, o token coletou o URL oficial do Gmail, então ele só pode enviar solicitações de autenticação para esse URL!

A melhor parte de todo esse fluxo é que não há nada para digitar. Tudo o que você fez foi tocar em algo ou olhar para o seu dispositivo. Todo o resto aconteceu no backend automaticamente.

É por isso que sem senha é o nível mais alto do Modelo de Maturidade de Autenticação CASMM . Ele interrompe o fluxo de trabalho de phishing padrão removendo completamente a etapa de criação e inserção manual de códigos MFA .

Resumo

O recurso que melhora sobremaneira o MFA é evitar códigos MFA manuais que devem ser inseridos em algum lugar pelos usuários, porque essa é a etapa explorada durante ataques de phishing.

- Nem toda autenticação multifator é igual em termos de proteção aos consumidores.

- A principal ameaça interativa para os consumidores é o phishing, e o malware agora está ganhando a capacidade de phishing para códigos MFA baseados em SMS e App.

- A maneira de resolver isso é passar para o nível superior do CASMM Authentication Security Model , que permite autenticar sem ter que lidar com códigos MFA, que é a etapa na qual os ataques de phishing se baseiam.

- FIDO2 e WebAuthn são implementações deste modelo de autenticação “sem senha” que usa PKI em segundo plano para enviar automaticamente solicitações seguras para – e apenas para – um URL pré-organizado e autorizado em segundo plano.

- Como isso acontece com segurança em segundo plano, esse sistema remove completamente a etapa dos códigos MFA fornecidos a você por aplicativos de texto ou autenticadores, que podem ser inseridos em um site malicioso ou fornecidos por telefone.

- E como você não tem mais códigos MFA, esses códigos MFA não podem mais ser pescados.

- Considere mudar para tokens de segurança baseados em FIDO2 / WebAuthn para suas contas mais críticas, como sua conta de e-mail, banco, impostos, etc.

Fonte: Daniel Miesler